Nedávno objevená kyberšpionážní skupina nazvaná Worok ukrývá malware ve zdánlivě neškodných obrázkových souborech, což potvrzuje zásadní článek v infekčním řetězci aktéra hrozby.

Účelem souborů PNG je ukrýt “náklad”, který se používá k usnadnění krádeže informací.

“Co je pozoruhodné, je sběr dat ze strojů obětí pomocí úložiště Dropbox, stejně jako útočníci používající Dropbox API pro komunikaci v konečné fázi,” uvedla společnost Avast.

Tento vývoj přichází něco málo přes dva měsíce poté, co ESET zveřejnil podrobnosti o útocích, které provedl Workok proti významným společnostem a místním vládám v Asii a Africe. Předpokládá se, že Worok sdílí taktické přesahy s čínským aktérem hrozeb sledovaným jako TA428.

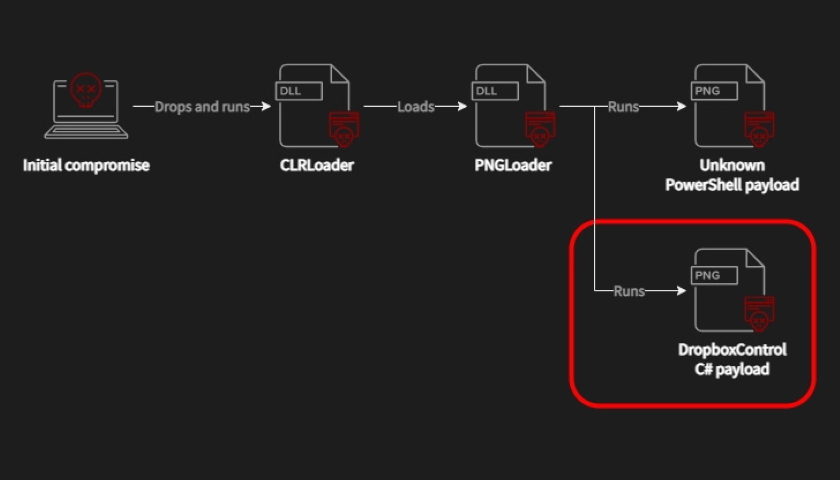

Slovenská společnost zabývající se kybernetickou bezpečností také zdokumentovala kompromisní sekvenci, která využívá zavaděč založený na C++ s názvem CLRLoad, aby připravil cestu pro neznámý skript PowerShell vložený do obrázků PNG, což je technika známá jako steganografie.

To znamená, že počáteční vektor útoku zůstává zatím neznámý, i když určitá narušení znamenala použití zranitelností ProxyShell v Microsoft Exchange Server k nasazení malwaru.

Zjištění ukazují, že hackeři využívají boční načítání DLL po získání počátečního přístupu ke spuštění malwaru CLRLoad, ale ne před provedením laterálního pohybu v infikovaném prostředí.

PNGLoad, který spouští CLRLoad (nebo alternativně další první fáze nazvaná PowHeartBeat), údajně přichází ve dvou variantách, z nichž každá je zodpovědná za dekódování škodlivého kódu v bitové kopii, aby se spustil buď skript PowerShell, nebo “náklad” založený na .NET C#. .

“Na první pohled vypadají PNG obrázky nevinně, jako nadýchaný mrak,” řekl Avast. “V tomto konkrétním případě jsou soubory PNG umístěny v C:Program FilesInternet Explorer, takže obrázek nepřitahuje pozornost, protože Internet Explorer má podobné téma.”

Tento nový malware s kódovým označením DropboxControl je implantát kradoucí informace, který používá účet Dropbox pro příkazy a ovládání, což umožňuje aktérovi hrozby nahrávat a stahovat soubory do konkrétních složek a také spouštět příkazy přítomné v určitém souboru.

Některé z pozoruhodných příkazů zahrnují schopnost spouštět libovolné spustitelné soubory, stahovat a nahrávat data, mazat a přejmenovávat soubory, zachytávat informace o souborech, číst síťovou komunikaci a exfiltrovat systémová metadata.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS