Výzkumníci v oblasti kybernetické bezpečnosti odhalili širokou škálu technik přijatých pokročilým stahovačem malwaru zvaným GuLoader, aby se vyhnul bezpečnostnímu softwaru.

GuLoader, také nazývaný CloudEyE, je stahovač skriptů Visual Basic Script (VBS), který se používá k distribuci trojských koní pro vzdálený přístup, jako jsou Remcos, na infikovaných počítačích. Poprvé byl detekován v roce 2019.

V listopadu 2021 se objevil malwarový JavaScript kmen nazvaný RATDispenser jako prostředek pro odstranění GuLoader pomocí dropperu VBScript zakódovaného v Base64.

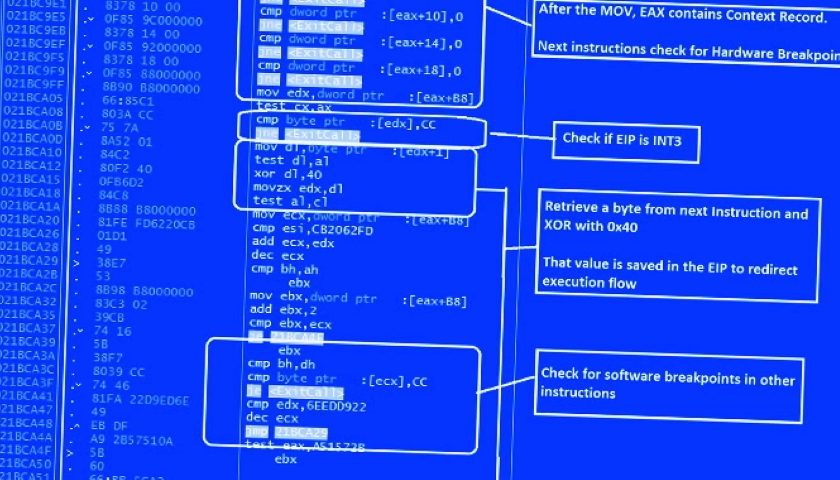

Zjistilo se, že nedávné vzorky GuLoader objevené pomocí CrowdStrike vykazují třífázový proces, ve kterém je VBScript navržen tak, aby dodal další fázi, která provádí anti-analytické kontroly před vložením kódu shellu vloženého do VBScript do paměti.

Kromě toho, že kód shellu obsahuje stejné metody anti-analýzy, stáhne ze vzdáleného serveru konečný obsah podle výběru útočníka a spustí ho na kompromitovaném hostiteli.

“Shell kód využívá několik anti-analýzových a anti-debugovacích triků v každém kroku provádění, hází chybovou zprávu, pokud shell kód detekuje jakoukoliv známou analýzu ladicích mechanismů,” zdůraznili vědci.

To zahrnuje kontroly, aby se zjistila přítomnost vzdálených ladicích programů a bodů přerušení, a pokud jsou nalezeny, ukončí se shell kód. Shell kód také obsahuje skenování virtualizačního softwaru.

Další funkcí je to, co společnost zabývající se kybernetickou bezpečností nazývá „mechanismus vkládání redundantního kódu“, aby se zabránilo háčkům NTDLL.dll implementovaným řešeními detekce a odezvy koncových bodů (EDR).

NTDLL.dll API hooking je technika používaná antimalwarovými motory k detekci a označení podezřelých procesů v systému Windows sledováním rozhraní API, o kterých je známo, že je zneužívají aktéři hrozeb.

Stručně řečeno, tato metoda zahrnuje použití instrukcí pro sestavení k vyvolání nezbytné funkce rozhraní Windows API pro alokaci paměti (tj. NtAllocateVirtualMemory) a vložení libovolného kódu shellu do tohoto umístění.

“GuLoader zůstává nebezpečnou hrozbou, která se neustále vyvíjí s novými metodami, jak se vyhnout detekci,” uzavřeli vědci.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS