Neznámí aktéři hrozeb nasadili nový back door, který si vypůjčil své funkce z multiplatformního malwaru Hive od Ústřední zpravodajské služby USA (CIA), jehož zdrojový kód zveřejnila WikiLeaks v listopadu 2017.

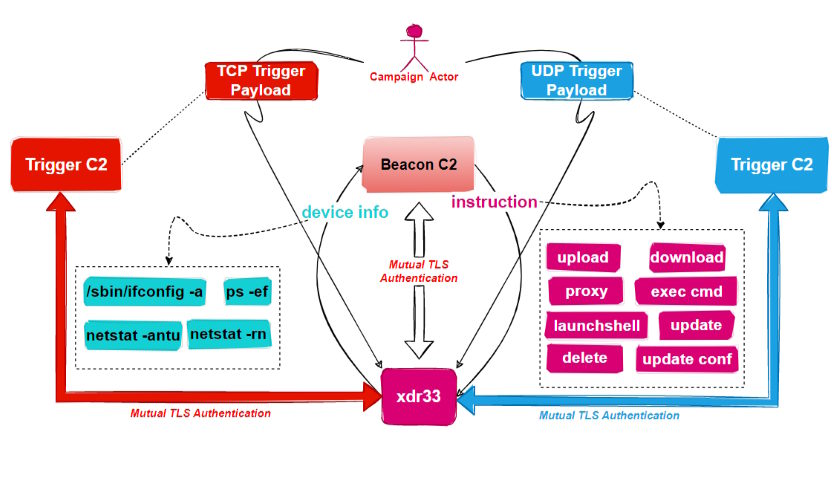

“Je to poprvé, co jsme zachytili variantu útočné sady CIA Hive a pojmenovali jsme ji xdr33 na základě jejího vloženého certifikátu Bot-side CN=xdr33,” uvedli Alex Turing a Hui Wang z Qihoo Netlab 360 v technickém zápisu.

Tvrdí, že xdr33 se šíří využíváním nespecifikované N-day bezpečnostní zranitelnosti v zařízeních F5. Komunikuje se serverem pro příkazy a řízení (C2) pomocí SSL s padělanými certifikáty Kaspersky.

Záměrem zadních vrátek je podle čínské firmy zabývající se kybernetickou bezpečností shromažďovat citlivé informace a fungovat jako odrazový můstek pro následné průniky. Vylepšuje Hive přidáním nových instrukcí a funkcí C2, mezi jinými implementačními změnami.

Vzorek ELF dále funguje jako Beacon periodickým exfiltrováním systémových metadat na vzdálený server a prováděním příkazů vydávaných C2.

To zahrnuje možnost stahovat a nahrávat libovolné soubory, spouštět příkazy pomocí cmd a spouštět shell, kromě aktualizace a mazání vlastních stop z kompromitovaného hostitele.

Malware také obsahuje Trigger modul, který je navržen tak, aby odposlouchával síťový provoz pro konkrétní „spouštěcí“ paket za účelem extrahování serveru C2 uvedeného v užitečné zátěži IP paketu, navázání spojení a čekání na provedení příkazů odeslaných C2.

“Stojí za zmínku, že Trigger C2 se liší od Beacon C2 v podrobnostech komunikace; po vytvoření tunelu SSL [] bot a Trigger C2 používají výměnu klíčů Diffie-Helllman k vytvoření sdíleného klíče, který se používá v AES algoritmu k vytvoření druhé vrstvy šifrování,“ vysvětlili vědci.

Zdroj: thehackernews.com

Obrázek: netlab.360.com

Zdroj: IT SECURITY NETWORK NEWS