Neviditelný bootkit Unified Extensible Firmware Interface (UEFI) s názvem BlackLotus se stal prvním veřejně známým malwarem schopným obejít obranu Secure Boot, což z něj dělá silnou hrozbu v kybernetickém prostředí.

“Tento bootkit lze spustit i na plně aktuálních systémech Windows 11 s povoleným UEFI Secure Boot,” uvedla slovenská společnost ESET ve zprávě sdílené s The Hacker News.

Bootkity UEFI jsou nasazeny v systémovém firmwaru a umožňují plnou kontrolu nad procesem spouštění operačního systému (OS), čímž umožňují deaktivovat bezpečnostní mechanismy na úrovni operačního systému a nasadit libovolnou zátěž během spouštění s vysokými oprávněními.

Výkonná sada nástrojů, nabízená k prodeji za 5 000 USD (a 200 USD za novou následnou verzi), je naprogramována v Assembly a C a má velikost 80 kB. Obsahuje také funkce geofencing, aby se zabránilo infikování počítačů v Arménii, Bělorusku, Kazachstánu, Moldavsku, Rumunsku, Rusku a na Ukrajině.

Podrobnosti o BlackLotus se poprvé objevily v říjnu 2022, přičemž bezpečnostní výzkumník Kaspersky Sergey Lozhkin jej popsal jako sofistikované řešení pro kriminalitu.

“To představuje trochu ‘skok’ kupředu, pokud jde o snadnost použití, škálovatelnost, dostupnost, a co je nejdůležitější, potenciál pro mnohem větší dopad ve formách perzistence, úniků a/nebo ničení,” poznamenal Scott Scheferman z Eclypsia.

BlackLotus, v kostce, využívá bezpečnostní chybu sledovanou jako CVE-2022-21894 (aka Baton Drop), aby obešel ochrany UEFI Secure Boot a nastavil persistenci. Tuto chybu zabezpečení řešila společnost Microsoft v rámci své aktualizace Patch Tuesday z ledna 2022.

Úspěšné využití zranitelnosti umožňuje spuštění libovolného kódu během počátečních fází spouštění, což umožňuje aktérovi hrozby provádět škodlivé akce na systému s povoleným UEFI Secure Boot, aniž by k němu měl fyzický přístup.

Kromě toho, že je vybaven k vypnutí bezpečnostních mechanismů, jako je BitLocker, Hypervisor-protected Code Integrity (HVCI) a Windows Defender, je také navržen tak, aby odstranil ovladač jádra a HTTP downloader, který komunikuje s C2 serverem.

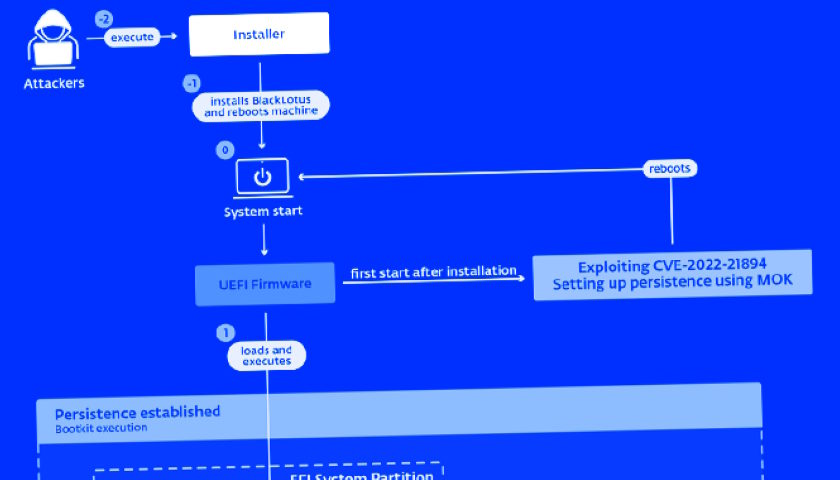

Přesný modus operandi použitý k nasazení bootkitu zatím není znám, ale začíná to instalační komponentou, která je zodpovědná za zápis souborů do systémového oddílu EFI, deaktivaci HVCI a BitLocker a následné restartování hostitele.

Po restartu následuje zbrojení CVE-2022-21894, aby se dosáhlo stálosti a nainstaloval se bootkit, pak se automaticky spustí při každém spuštění systému a nasadí ovladač jádra.

Zatímco ovladač má za úkol spustit stahovač HTTP v uživatelském režimu a spouštět další fázi datových částí v režimu jádra, tento je schopen provádět příkazy přijaté ze serveru C2 přes HTTPS.

To zahrnuje stažení a spuštění ovladače jádra, DLL nebo běžného spustitelného souboru; stahování aktualizací bootkitu a dokonce odinstalování bootkitu z infikovaného systému.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS