Více hrozeb využívá designovou chybu ve Foxit PDF Readeru k dodání různých druhů malware, jako jsou Agent Tesla, AsyncRAT, DCRat, NanoCore RAT, NjRAT, Pony, Remcos RAT a XWorm.

„Tento exploit spouští bezpečnostní varování, která mohou oklamat nic netušící uživatele k provedení škodlivých příkazů,“ uvedla společnost Check Point v technické zprávě. „Tento exploit byl použit více hrozbami, od e-kriminality po špionáž.“

Stojí za zmínku, že Adobe Acrobat Reader – který je častěji používán v sandboxech nebo antivirových řešeních – není náchylný k tomuto konkrétnímu exploitu, což přispívá k nízké míře detekce této kampaně.

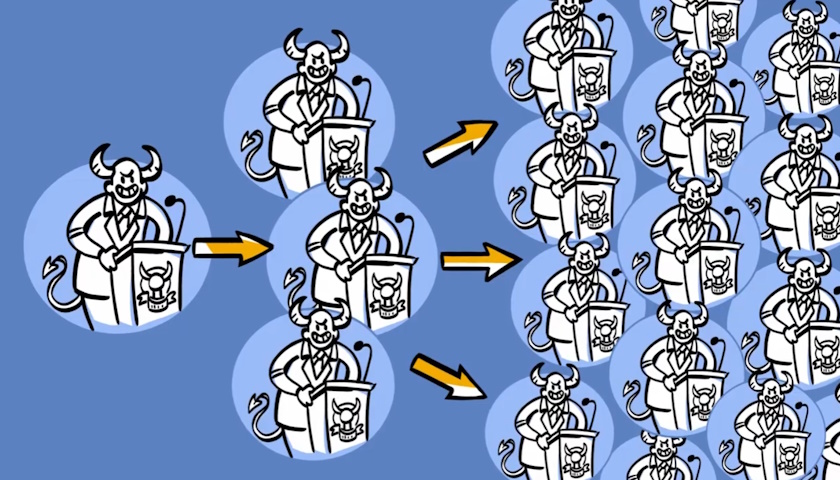

Problém vychází z toho, že aplikace zobrazuje „OK“ jako výchozí vybranou možnost v pop-up okně, když jsou uživatelé požádáni o důvěru dokumentu před povolením určitých funkcí, aby se předešlo potenciálním bezpečnostním rizikům.

Jakmile uživatel klikne na OK, zobrazí se mu druhé pop-up varování, že soubor se chystá spustit další příkazy s možností „Otevřít“ nastavenou jako výchozí. Spuštěný příkaz je pak použit k stažení a spuštění škodlivého payloadu hostovaného na obsahové doručovací síti (CDN) Discordu.

„Pokud by byla jakákoli šance, že cílový uživatel přečte první zprávu, druhá by byla ‘Souhlasím’ bez čtení,“ řekl bezpečnostní výzkumník Antonis Terefos. „Toto je případ, kdy hackeři využívají této chybné logiky a běžného lidského chování, které poskytuje jako výchozí volbu tu nejškodlivější.“

Check Point uvedl, že identifikoval PDF dokument s vojenským tématem, který při otevření přes Foxit PDF Reader spustil příkaz k získání downloaderu, který následně stáhl dva spustitelné soubory k shromažďování a nahrávání dat, včetně dokumentů, obrázků, archivních souborů a databází na server pro příkazy a řízení (C2).

Další analýza útokového řetězce odhalila, že downloader by mohl být také použit k nasazení třetího payloadu, který je schopen zachytit snímky obrazovky infikovaného hostitele, které jsou následně nahrány na C2 server. Aktivita, která je hodnocena jako zaměřená na špionáž, byla spojena s týmem DoNot (také známým jako APT-C-35 a Origami Elephant), s odkazem na překryvy s dříve pozorovanými taktikami a technikami spojenými s tímto aktérem.

Druhý případ využívající stejnou techniku používá vícestupňovou sekvenci k nasazení stealeru a dvou modulů pro těžbu kryptoměn, jako jsou XMRig a lolMiner. Zajímavé je, že některé z nastražených PDF souborů jsou distribuovány přes Facebook.

Python-based stealer malware je vybaven k odcizení přihlašovacích údajů a cookies z prohlížečů Chrome a Edge.

V dalším případě dokumentovaném kyberbezpečnostní společností, PDF soubor funguje jako kanál k získání Blank-Grabber, open-source info stealeru, který je dostupný na GitHubu a který byl archivován k 6. srpnu 2023.

„Další zajímavý případ nastal, když škodlivé PDF obsahovalo hypertextový odkaz na přílohu hostovanou na trello[.]com,“ řekl Terefos. „Po stažení odhalil sekundární PDF soubor obsahující škodlivý kód, který využívá tuto ‘exploataci’ uživatelů Foxit Readeru.“

Infekční cesta vrcholí dodáním Remcos RAT, ale pouze po postupu přes sérii kroků, které zahrnují použití LNK souborů, HTML aplikací (HTA) a Visual Basic skriptů jako mezikroků.

Aktér za kampaní Remcos RAT, který si říká silentkillertv a tvrdí, že je etický hacker s více než 22 lety zkušeností, byl pozorován, jak inzeruje několik škodlivých nástrojů prostřednictvím dedikovaného Telegram kanálu nazvaného silent_tools, včetně krypterů a PDF exploitů zaměřených na Foxit PDF Reader. Kanál byl vytvořen 21. dubna 2022.

Check Point uvedl, že také identifikoval .NET- a Python-based PDF builder služby, jako jsou Avict Softwares I Exploit PDF, PDF Exploit Builder 2023 a FuckCrypt, které byly použity k vytvoření malwarem naplněných PDF souborů. Tým DoNot údajně použil .NET PDF builder volně dostupný na GitHubu.

Použití Discordu, Gitlabu a Trella demonstruje pokračující zneužívání legitimních webových stránek hrozebními aktéry k tomu, aby se smísili s normálním síťovým provozem, vyhnuli se detekci a distribuovali malware. Foxit uznal problém a očekává se, že vydá opravu ve verzi 2024 3. Aktuální verze je 2024.2.1.25153.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS