Byla pozorována „mnohostranná kampaň“, která zneužívá legitimní služby jako GitHub a FileZilla k doručování různých typů malwaru, jako jsou kradoucí malware a bankovní trojské koně, například Atomic (známý také jako AMOS), Vidar, Lumma (známý také jako LummaC2) a Octo, přičemž se vydává za důvěryhodný software jako 1Password, Bartender 5 a Pixelmator Pro.

„Přítomnost více variant malwaru naznačuje širokou strategii zaměřenou na různé platformy, zatímco překrývající se infrastruktura C2 poukazuje na centralizované velení — což může zvyšovat efektivitu útoků,“ uvedla ve zprávě skupina Insikt společnosti Recorded Future.

Kyberbezpečnostní firma, která sleduje tuto aktivitu pod názvem GitCaught, uvedla, že kampaň nejen zdůrazňuje zneužívání autentických internetových služeb k organizování kybernetických útoků, ale také spoléhání se na více variant malwaru zaměřených na Android, macOS a Windows, aby se zvýšila úspěšnost.

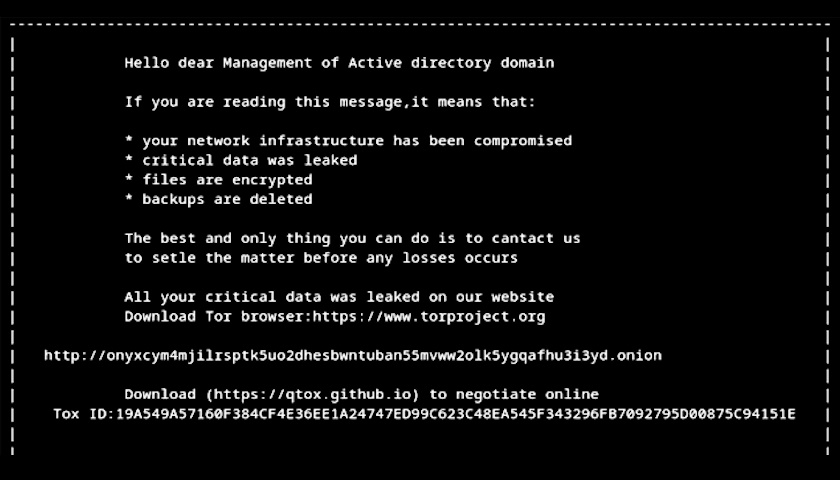

Útoky zahrnují použití falešných profilů a repozitářů na GitHubu, které hostují padělané verze známého softwaru s cílem získat citlivá data z kompromitovaných zařízení. Odkazy na tyto škodlivé soubory jsou pak vloženy do několika domén, které jsou obvykle distribuovány prostřednictvím malvertisingu a SEO poisoning kampaní.

Útočník za touto operací, o kterém se předpokládá, že je rusky mluvící hrozbou z oblasti Společenství nezávislých států (CIS), byl také pozorován při používání serverů FileZilla pro správu a doručování malwaru.

Další analýza obrazových souborů na GitHubu a související infrastruktury určila, že útoky jsou spojeny s větší kampaní zaměřenou na doručování RedLine, Lumma, Raccoon, Vidar, Rhadamanthys, DanaBot a DarkComet RAT nejméně od srpna 2023.

Infekční cesta Rhadamanthys je také pozoruhodná tím, že oběti, které se dostanou na falešné webové stránky aplikací, jsou přesměrovány na payloady hostované na Bitbucket a Dropbox, což naznačuje širší zneužívání legitimních služeb.

Tento vývoj přichází v době, kdy tým Microsoft Threat Intelligence uvedl, že backdoor pro macOS s kódovým označením Activator zůstává „velmi aktivní hrozbou“, která je distribuována prostřednictvím obrazových souborů, které se vydávají za cracknuté verze legitimního softwaru, a to za účelem krádeže dat z aplikací Exodus a Bitcoin-Qt wallet.

„Žádá uživatele, aby mu umožnil běžet s vyššími oprávněními, vypíná macOS Gatekeeper a deaktivuje Notification Center,“ uvedl technologický gigant. „Poté stahuje a spouští několik fází škodlivých Python skriptů z několika domén velení a řízení (C2) a přidává tyto škodlivé skripty do složky LaunchAgents pro trvalost.“

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS