Nový výzkum odhalil více než 145 000 průmyslových řídicích systémů (ICS) připojených k internetu ve 175 zemích, přičemž samotné Spojené státy tvoří více než třetinu všech odhalených systémů.

Analýza, kterou provedla společnost Censys zabývající se správou povrchu útoků, zjistila, že 38 % zařízení se nachází v Severní Americe, 35,4 % v Evropě, 22,9 % v Asii, 1,7 % v Oceánii, 1,2 % v Jižní Americe a 0,5 % v Africe.

Mezi země s největším počtem odhalených ICS služeb patří Spojené státy (více než 48 000), Turecko, Jižní Korea, Itálie, Kanada, Španělsko, Čína, Německo, Francie, Spojené království, Japonsko, Švédsko, Tchaj-wan, Polsko a Litva.

Statistiky vycházejí z expozice několika běžně používaných ICS protokolů, jako jsou Modbus, IEC 60870-5-104, CODESYS, OPC UA a další.

Jedním z důležitých aspektů, které vynikají, je regionální jedinečnost povrchů útoků: Modbus, S7 a IEC 60870-5-104 jsou častěji pozorovány v Evropě, zatímco Fox, BACnet, ATG a C-more jsou běžnější v Severní Americe. Některé ICS služby, které se používají v obou regionech, zahrnují EIP, FINS a WDBRPC.

„34 % rozhraní C-more HMI (human-machine interfaces) souvisí s vodohospodářstvím a odpadními vodami, zatímco 23 % je spojeno se zemědělskými procesy,“ uvedl Zakir Durumeric, spoluzakladatel a hlavní vědec společnosti Censys, ve svém prohlášení.

„Mnoho z těchto protokolů pochází ze 70. let, ale zůstávají základem průmyslových procesů bez stejných bezpečnostních vylepšení, jaká zaznamenal zbytek světa.“

Bezpečnost zařízení ICS je klíčovým prvkem při ochraně kritické infrastruktury země. Abychom ji ochránili, musíme pochopit, jak jsou tato zařízení zranitelná.

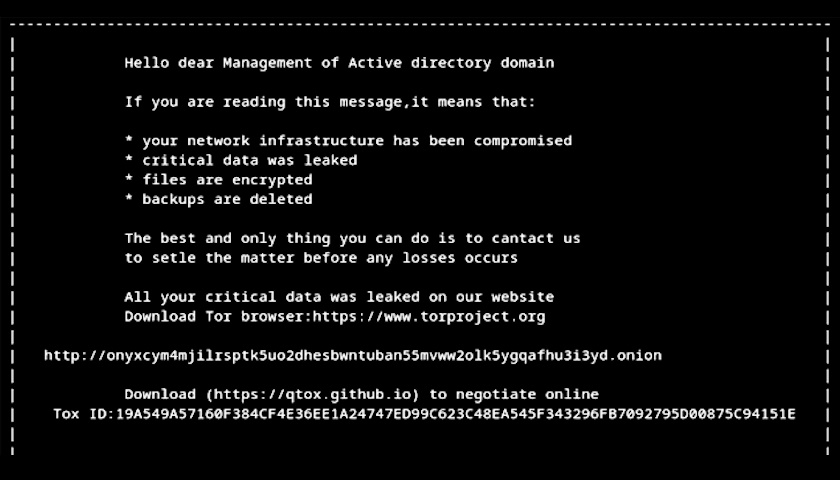

Kybernetické útoky zaměřené specificky na systémy ICS byly relativně vzácné, přičemž bylo dosud objeveno pouze devět druhů malwaru. Nicméně v posledních letech došlo k nárůstu malwaru zaměřeného na ICS, zejména v důsledku probíhající rusko-ukrajinské války.

V červenci tohoto roku společnost Dragos odhalila, že energetická společnost na Ukrajině byla cílem malwaru známého jako FrostyGoop, který využívá komunikaci Modbus TCP k narušení sítí operačních technologií (OT).

Tento malware, známý také jako BUSTLEBERM, je nástroj příkazového řádku pro Windows napsaný v jazyce Golang, který může způsobit poruchu veřejně přístupných zařízení, a nakonec vést k útoku typu denial-of-service (DoS).

„Ačkoli útočníci použili malware k útoku na kontrolní zařízení ENCO, malware může napadnout jakýkoli jiný typ zařízení, který komunikuje prostřednictvím Modbus TCP,“ uvedli Experti Asher Davila a Chris Navarrete z Palo Alto Networks Unit 42.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS