Problematika kybernetické bezpečnosti je stále velmi diskutované téma ve všech průmyslových odvětvích a do jisté míry se jí „věnují/hovoří“ o ní na úrovni managementu všechny ekonomické subjekty od veřejného po soukromý sektor. Nic nového že? Realita je ale taková, že většina prováděných aktivit je jen „na oko“. To, co popisuji je realita naší kotliny, ale i zde vidíme postupné posuny a změnu uvažování a to hlavně v poledních dvou letech.

Do jaké míry je to způsobeno pandemickou situací a přesunem do „domácí kanceláře/ Home Office“ a kolik procent tvoří uvědomění si reality nebo tíha legislativy, případně reálná zkušenost s útokem, nechci posuzovat.

Každopádně přesun pracovníků z kanceláří a tedy prostředí, které mají pracovníci oddělení informační technologií (IT) tak nějak pod kontrolou, řešila každá společnost. Oddělení IT řešilo, jak zaměstnance pustit do firmy z domu a oddělení bezpečnosti vstávaly vlasy hrůzou z představy s jakými riziky se budou muset vyrovnávat.

To vedlo k tomu, že část „subjektů“ si začala uvědomovat, že je potřeba přejít od diskusí v rámci firemních porad managmentu, kde se vzletně hovoří, co bychom chtěli a proč to nejde, k činům. Především větší společnosti a provozovatelé životně důležitých služeb začínají k problematice kybernetické bezpečnosti přistupovat adekvátně a akceptovali fakt, že ošetření bezpečnostních rizik je disciplína jako každá jiná a řadí ji mezi ostatní podnikatelská rizika a nezáleží na oboru podnikaní.

Jedna z otázek, která byla v rámci těchto porad položena zněla asi takto: Máme technologie, které nám zajišťují dostatečnou úroveň kybernetické bezpečnosti?

Tedy mimo otázek, zda máme dostatek odborníků a nastavené základní procesy.

Výše uvedené problematice bych se chtěl věnovat v tomto a v dalších navazujících článcích a to rovnou z pohledu bezpečnostního operačního centra (SOC). Je dobré začít od základů, což v tomto případě znamená od koncových stanic. Budeme se věnovat detekci činnosti útočníka, která nemusí být založena na standardních a známých škodlivých kódech, ale na útocích, které se maskují za např. činnost privilegovaných uživatelů, tedy administrátorů.

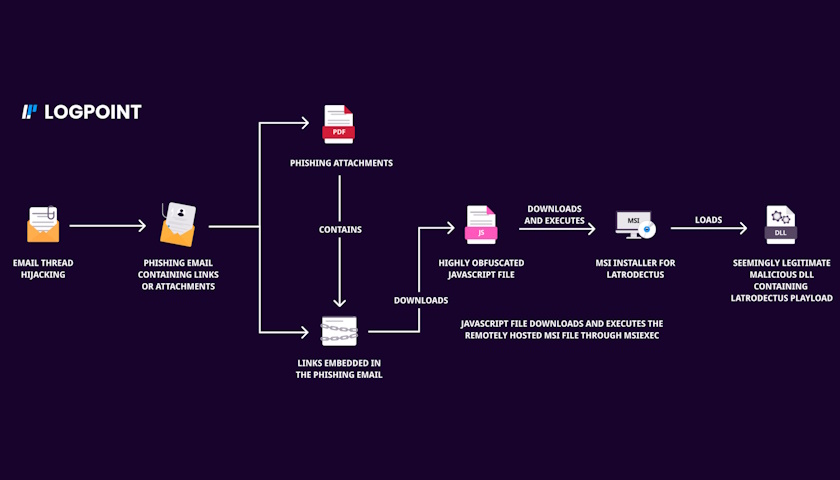

Tyto útoky nejsou typicky založené na souboru, který obsahuje škodlivý kód, ale využívají slabin ať už uživatele nebo operačního systému, ke kterému útočník získává přístup a může se začít v organizaci nepozorovaně rozhlížet. Zde narážíme na limity klasického antivirového produktu, který není schopen tento typ útoku odhalit. Kde antivirové řešení končí, začínají Endpoint Detection and Response. Jak z názvu vyplývá jedná se o detekci a schopnost reagovat, ale o tom více níže.

Co je EDR?

EDR, neboli Endpoint Detection and Response, se od běžných antivirových řešení odlišuje zejména schopností logovat dění v rámci sledovaného zařízení a schopnosti vyhodnotí podezřelé aktivity. Bezpečnostní specialista tak získává nástroj, který mu umožňuje včas odhalit činnost útočníka a zasáhnout proti němu prostřednictvím reakce na jeho chování. EDR je tedy nástroj pro detekci bezpečnostních hrozeb a reakci na incidenty.

Jak EDR funguje?

Primárně se nemusí jednat o samostatný produkt. Celá řada výrobců antivirových řešení poskytuje EDR jako rozšiřující součást svých řešení nebo nadstavbu, která využívá stávající schopnosti antiviru zaznamenávat dění na koncových stanicích a serverech. Tedy ano, nemusí se jednat jen o uživatelské stanice.

EDR v rámci koncových zařízení sleduje:

- chování procesů včetně veškerých vazeb mezi mini,

- vykonávání příkazů přes příkazový řádek nebo powershell,

- kontrolu reputace souborů, stahovaných a ukládaných,

- konfigurační změny v systému a jeho registrech,

- DNS požadavky a obecně síťovou komunikaci,

- změny v souborovém systému a zásahy do práv.

Výše zmíněné se děje v reálem čase a získané informace se porovnávají s uloženými vzorci chování, které odpovídají známým identifikátorům kompromitace. EDR loguje kvantum informací, které je zapotřebí zpracovat a zde přichází ke slovu strojové učení, kdy systém slepě nereportuje každou podezřelou aktivitu, ale snaží se naučit, co lze v dané organizaci považovat za standardní a co nikoliv.

Nicméně se stále jedná o nástroj určený pro analýzu a analytiky, proto by organizace již při výběru pro ni vhodného EDR měla počítat s alokací personálních zdrojů z řad analytiků – a opravdu myšleno analytiků nikoliv pracovníků IT. Analýza a zpracování dat, je zcela jiná disciplína a požaduje jiný přístup daného pracovníka a odlišné znalosti. Právě v tomto bodě by managment měl zvážit, zda alokovat vlastní zdroje, nebo využít služeb bezpečnostního dohledového centra.

Další silnou zbraní EDR je písmeno R (response). EDR umožňuje reagovat na vzniklou situaci automatizovanou akcí a zabránit tak útočníkovi v průniku do organizace nebo jeho šíření v ní. Mezi reakce na událost typicky patří izolace stanice a znemožnění její komunikace rámci sítě, ukončení činnosti škodlivého procesu, zablokování nežádoucí akce a mnohé další. S každou zbraní je potřeba zacházet obezřetně a to platí i v případě automatických reakcí. Před jejich nasazením do provozu je zapotřebí mít zvládnuté veškeré interní procesy a to zejména pokud se reakce spustí na základě falešné detekce. Nechceme přece lékaři vypnout gama nůž uprostřed operace.

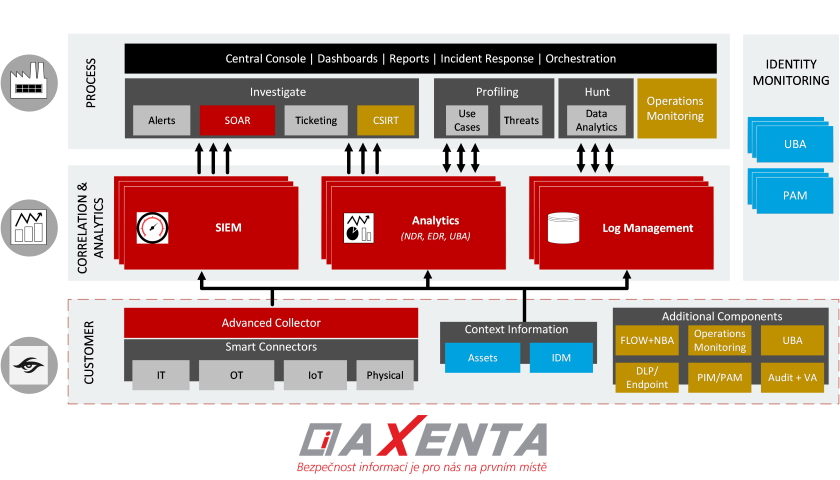

I v rámci EDR došlo za poslední dobu k vývoji. Věrni duchu centralizace vzniklo XDR – Extended Detection and Response, které rozšiřuje možnosti EDR o detekci nejen na koncových zařízeních, ale také o detekci na aplikační úrovní a síťové úrovni a na uživatelských profilech v datových centrech. XDR tak integruje více bezpečnostních produktů do uceleného systému. XDR je přirozenou evolucí EDR. XDR je typicky založené na konceptu software jako služba, která poskytuje patřičnou flexibilitu bezpečnostním týmům.

I v rámci EDR došlo za poslední dobu k vývoji. Věrni duchu centralizace vzniklo XDR – Extended Detection and Response, které rozšiřuje možnosti EDR o detekci nejen na koncových zařízeních, ale také o detekci na aplikační úrovní a síťové úrovni a na uživatelských profilech v datových centrech. XDR tak integruje více bezpečnostních produktů do uceleného systému. XDR je přirozenou evolucí EDR. XDR je typicky založené na konceptu software jako služba, která poskytuje patřičnou flexibilitu bezpečnostním týmům.

Podtrženo a sečteno, EDR nástroje jsou přirozeným vývojem potřeby detekce hrozeb na koncových zařízeních, které často z pohledu bezpečnosti představují nejslabší článek právě proto, že na nich pracují běžní uživatelé. Pokud i Vy právě diskutujete, jaké nástroje chcete použit pro zvýšení úrovně kybernetické bezpečnosti ve vaší organizace, tak EDR rozhodně zvažte.

Mgr. Jan Kozák, Projektový manažer ve společnosti AXENTA a.s.