Technologický, výzkumný a vládní sektor v asijsko-pacifickém regionu se v rámci nedávné vlny kybernetických útoků stal terčem útoků aktéra BlackTech.

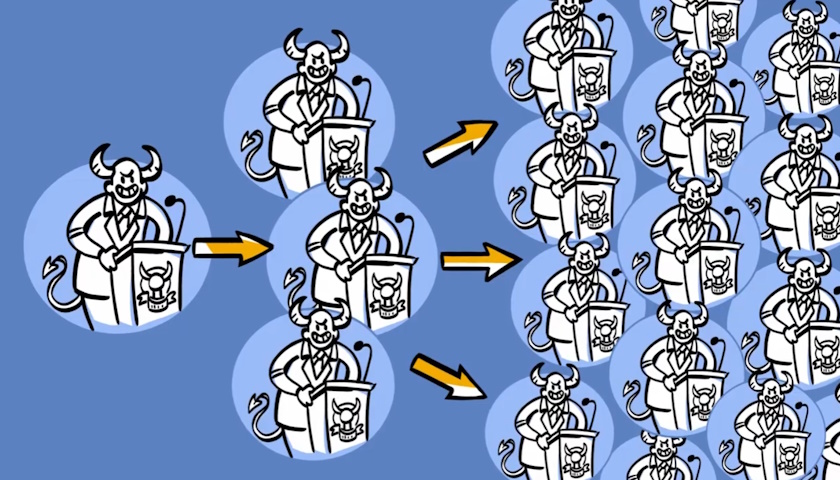

Tyto průniky otevírají cestu aktualizované verzi modulárního backdooru nazvaného Waterbear a také jeho vylepšenému nástupci označovanému jako Deuterbear.

Společnost Trend Micro sleduje aktéra hrozeb pod přezdívkou Earth Hundun, o němž je známo, že je aktivní nejméně od roku 2007. Vystupuje také pod dalšími jmény, jako jsou Circuit Panda, HUAPI, Manga Taurus, Palmerworm, Red Djinn a Temp.Overboard.

„Waterbear je známý svou složitostí, protože používá řadu únikových mechanismů, aby minimalizoval šanci na odhalení a analýzu,“ uvedli v analýze výzkumníci společnosti Trend Micro Cyris Tseng a Pierre Lee.

„V roce 2022 začal Earth Hundun používat nejnovější verzi Waterbearu – známou také jako Deuterbear – která má několik změn, včetně skenování paměti a dešifrovacích rutin, díky nimž ji považujeme za jinou entitu malwaru než původní Waterbear.“

Ve společném doporučení zveřejněném loni v září kyberbezpečnostní a zpravodajské agentury z Japonska a USA přisoudily protivníka Číně a popsaly jeho schopnost modifikovat firmware směrovačů a využívat vztahů mezi doménami směrovačů k tomu, aby se z mezinárodních dceřiných společností otáčely do jejich firemních ústředí sídlících v obou zemích.

„Aktéři BlackTechu používají k utajení svých operací vlastní malware, nástroje dvojího použití a taktiky „žijící mimo zemi“, jako je vypnutí přihlašování na směrovačích,“ uvedly vlády.

„Po získání počátečního zázemí v cílové síti a získání administrátorského přístupu k okrajovým zařízením sítě kybernetičtí aktéři BlackTech často upravují firmware, aby skryli svou činnost v okrajových zařízeních a dále si udrželi setrvání v síti.“

Jedním z klíčových nástrojů v jeho mnohotvárném arzenálu je Waterbear (alias DBGPRINT), který je používán od roku 2009 a v průběhu let byl důsledně aktualizován o vylepšené funkce pro vyhýbání se obraně.

Jádro trojského koně pro vzdálený přístup se získává ze serveru C2 (command-and-control) pomocí downloaderu, který se spouští pomocí loaderu, jenž se zase spouští pomocí známé techniky zvané DLL side-loading.

Nejnovější verze implantátu podporuje téměř 50 příkazů, které mu umožňují provádět širokou škálu činností, mimo jiné výčet a ukončení procesů, operace se soubory, správu oken, spuštění a ukončení vzdáleného shellu, pořízení snímku obrazovky a modifikaci registru systému Windows.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS