V implementaci Open Authorization (OAuth) aplikačního vývojového rámce Expo.io byla odhalena kritická bezpečnostní chyba.

Nedostatek, kterému je přiřazen identifikátor CVE-2023-28131, má v systému hodnocení CVSS hodnocení závažnosti 9,6. Společnost pro zabezpečení API Salt Labs uvedla, že problém poskytl služby využívající rámec náchylný k úniku přihlašovacích údajů, které by pak mohly být použity k únosům účtů a vysávání citlivých dat.

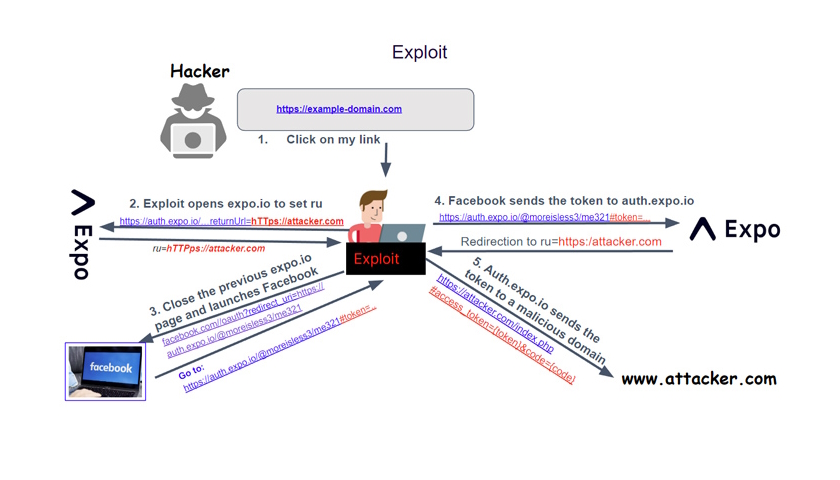

Za určitých okolností mohl aktér hrozby využít chyby k provedení svévolných akcí jménem kompromitovaného uživatele na různých platformách, jako je Facebook, Google nebo Twitter.

Expo, podobně jako Electron, je open source platforma pro vývoj univerzálních nativních aplikací, které běží na Androidu, iOS a na webu.

Stojí za zmínku, že aby byl útok úspěšný, měly by stránky a aplikace používající Expo nakonfigurovat nastavení AuthSession Proxy pro jednotné přihlášení (SSO) pomocí poskytovatele třetí strany, jako je Google a Facebook.

Jinak řečeno, zranitelnost by mohla být využita k odeslání tajného tokenu spojeného s poskytovatelem přihlášení (např. Facebook) do domény kontrolované aktérem a jeho použití k převzetí kontroly nad účtem oběti.

Toho je zase dosaženo tím, že cíleného uživatele oklamete, aby klikl na speciálně vytvořený odkaz, který by mohl být odeslán prostřednictvím tradičních vektorů sociálního inženýrství, jako jsou e-maily, SMS zprávy nebo pochybné webové stránky.

Společnost Expo ve svém upozornění uvedla, že nasadila opravu hotfix během několika hodin po zodpovědném zveřejnění dne 18. února 2023. Také se doporučuje, aby uživatelé přešli z používání proxy AuthSession API na přímou registraci schémat adres URL přímých odkazů u poskytovatelů ověřování třetích stran, aby povolili funkce jednotného přihlášení.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS