Kybernetické útoky zahrnující DarkGate malware-as-a-service (MaaS) se odklonily od skriptů AutoIt k mechanismu AutoHotkey pro doručení posledních fází, což podtrhuje pokračující snahy útočníků neustále předbíhat detekční křivku.

Aktualizace byly pozorovány v DarkGate verzi 6, vydané v březnu 2024 vývojářem RastaFarEye, který program prodával na základě předplatného až 30 zákazníkům. Malware je aktivní minimálně od roku 2018.

DarkGate je plně vybavený trojský kůň pro vzdálený přístup (RAT) s funkcemi pro command-and-control (C2) a rootkit, a zahrnuje různé moduly pro krádež přihlašovacích údajů, keylogging, snímání obrazovky a vzdálenou plochu.

„Kampaně DarkGate se velmi rychle přizpůsobují, mění různé komponenty, aby se vyhnuly bezpečnostním řešením,“ uvedl bezpečnostní výzkumník Trellix Ernesto Fernández Provecho analýze. „Je to poprvé, co jsme našli DarkGate používající AutoHotKey, ne tak běžný skriptovací interpret, k spuštění DarkGate.“

Stojí za zmínku, že přechod DarkGate na AutoHotKey byl poprvé zdokumentován laboratořemi McAfee koncem dubna 2024, přičemž útočné řetězce využívaly bezpečnostní chyby jako CVE-2023-36025 a CVE-2024-21412 k obejití ochran Microsoft Defender SmartScreen pomocí přílohy Microsoft Excel nebo HTML v phishingových e-mailech.

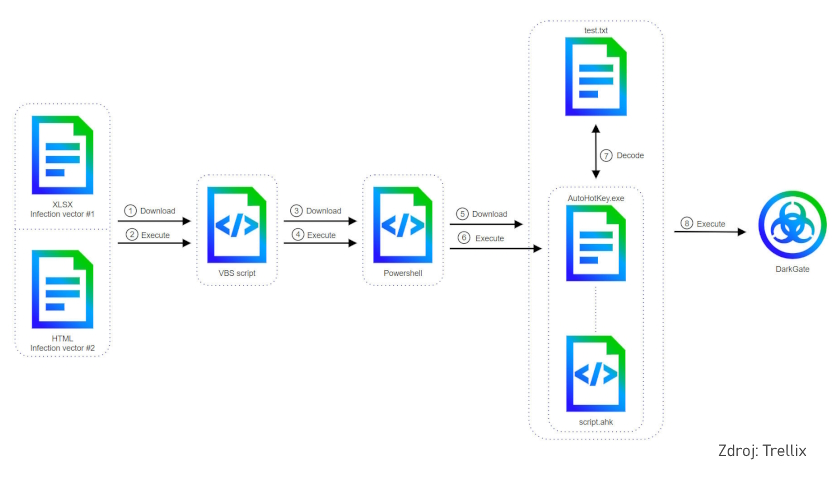

Byly nalezeny alternativní metody využívající soubory Excel s vloženými makry jako prostředek ke spuštění souboru Visual Basic Script, který je zodpovědný za vyvolání příkazů PowerShell, aby nakonec spustil skript AutoHotKey, který následně načte a dekóduje payload DarkGate z textového souboru.

Nejnovější verze DarkGate obsahuje významné upgrady své konfigurace, technik vyhýbání se a seznamu podporovaných příkazů, který nyní zahrnuje funkce pro nahrávání zvuku, ovládání myši a správu klávesnice.

„Verze 6 nejenže obsahuje nové příkazy, ale také postrádá některé z předchozích verzí, jako je eskalace privilegií, kryptomining nebo hVNC (Hidden Virtual Network Computing),“ řekl Fernández Provecho a dodal, že to může být snaha odstranit funkce, které by mohly umožnit detekci.

„Navíc, protože DarkGate je prodáván malé skupině lidí, je také možné, že zákazníci o tyto funkce neměli zájem, což donutilo RastaFarEye je odstranit.“

Kampaně DarkGate založené na AutoHotKey cílí na USA, Evropu a Asii

Cisco Talos ve zprávě zveřejněné 5. června 2024 uvedl, že odhalil kampaně malwaru DarkGate využívající skripty AutoHotKey jako součást phishingových útoků, které primárně cílí na sektory zdravotnické technologie, telekomunikace a fintech v USA, Evropě a Asii.

„Infekční proces začíná, když je otevřen škodlivý dokument Excel,“ řekl bezpečnostní výzkumník Kalpesh Mantri. „Tyto soubory byly speciálně vytvořeny k využití techniky zvané ‘Remote Template Injection’, která spouští automatické stahování a provádění škodlivého obsahu hostovaného na vzdáleném serveru.“

Zdroj: thehackernews.com

Obrázek: Trellix

Zdroj: IT SECURITY NETWORK NEWS