V předcházejících dvou článcích byla probrána témata týkající se zabezpečení koncových stanic. Byly představeny koncepty bezpečnostních nástrojů Data Loss Prevention/Protection (DLP) a Endpoint Detection and Response (EDR). Nasazení těchto nástrojů má vysokou přidanou hodnotu při využití v rámci bezpečnostního monitoringu. Nicméně zabezpečení koncových stanic je pouze částí celku při snaze pokrýt detekce bezpečnostních hrozeb v počítačové síti. V tomto článku se zaměříme na monitoring síťové infrastruktury a detekci pokusů o zneužití jejích slabých míst.

Co je NBA/NDR?

Bezpečnostní analýza síťového provozu je dalším důležitým pilířem při snaze o zabezpečení sítě, který přidává pohled na detekci podezřelých aktivit v síti. K tomuto jsou využívány NBA (Network Behavior Analysis) nástroje, které slouží k monitoringu počítačových sítí. NBA nástroje vznikly jako další vývojový stupeň produktů určených pro provozní monitoring sítě. Motivátorem byly požadavky bezpečnostních specialistů na schopnost produktů tuto oblast vyhodnocovat a rostoucí potřeba schopnosti odhalit pohyb útočníka v organizaci. Základem těchto nástrojů je zaznamenávání komunikace v rámci síťové infrastruktury a její bezpečnostní analýza.

Dalším vývojovým stupněm těchto nástrojů jsou tzv. NDR (Network Detection and Response) řešení, která rozšiřují funkcionalitu NBA nástrojů pro bezpečnostní monitoring sítí o možnosti automatické reakce na detekované bezpečnostní události. Typickým příkladem reakce je automatické zablokování komunikace na IP adresu, která je na seznamu nebezpečných adres, a to na základě vzájemného propojení s firewallem. Dalším typickým příkladem je zablokování odesílání dat při podezření na jejich únik.

Jak funguje NBA/NDR?

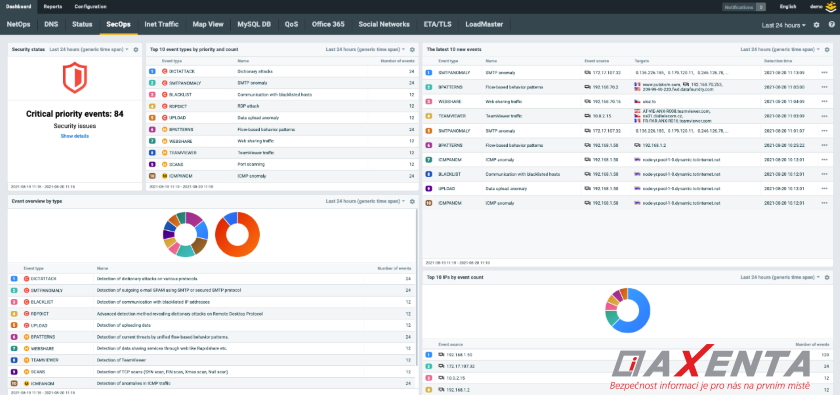

Sběr dat může být prováděn sondami, které jsou rozmístěny po síti. Základním způsobem, pomocí kterého lze detekovat anomálie, je monitoring statistických odchylek. Těmi může být velké množství odeslaných dat stanice nebo síťová spojení na neobvyklé servery. Pokročilé nástroje pro síťovou analýzu si vytváří křivky standardního chování v čase, tzv. baseline. Na základě odchylek u sledovaných parametrů je možné detekovat hrozby, které není možné, nebo je obtížné, detekovat jinými nástroji. Velmi často dochází u nástrojů pro síťovou analýzu k propojení s reputačními databázemi. Lze tak monitorovat pokusy o připojení nebo komunikaci s potenciálně nebezpečnými adresami. Je běžné, že metody detekce jsou do jisté míry konfigurovatelné a umožňují detekovat širokou škálu potenciálních hrozeb. Pro správné fungování a dosažení co nejvyšší míry přínosnosti je potřeba znalost kontextu prostředí a školený personál, který bude systém průběžně ladit. Tak jako u jiných nástrojů se může snadno stát, že bez údržby se i nástroj pro analýzu síťového provozu stane generátorem desítek a stovek bezpečnostních událostí, které není možné zvládnout vyhodnocovat. Přidaná hodnota takového nástroje je následně zbytečně nízká.

Jak je zmíněno v článku (1), analýza síťového provozu může probíhat nad datovými toky nebo přímo nad zachycenými pakety, přičemž velkou přidanou hodnotou různých řešení pro analýzu síťového provozu je získaná viditelnost, která může pomoci při analýze bezpečnostních událostí detekovaných jinými nástroji bezpečnostního monitoringu. Nicméně vhled do síťového provozu může také pomoci se zvládnutím běžných provozních problémů, které řeší správci sítě. Velké množství útoků zanechává síťovou stopu. Viditelnost síťového provozu umožňuje dávat dohromady dílky skládačky a propojovat bezpečnostní události detekované v různých částech počítačové sítě. Díky tomu lze získat ucelenější obrázek o průběhu případného útoku.

Při využití vyspělejšího řešení NDR lze díky možné automatické reakci na hrozbu útoku zabránit, nebo alespoň výrazně minimalizovat následky. Podobně jako při využití této funkce v technologii EDR je nutné správně vydefinovat konkrétní případy, kdy má k akci dojít.  Znalost specifik daného prostředí je proto kritická. Udržení dostupnosti některých zařízení může mít vyšší prioritu než zabránění bezpečnostnímu incidentu. Vhodnost využití automatické reakce na vzniklý incident je nejproblematičtější částí nasazení NDR technologie jako celku. Každá organizace si musí položit otázku, kdo nese odpovědnost za odstavení daného systému a jaký dopad má jeho nefunkčnost na její podnikatelské aktivity. Zejména to platí v případě, kdy bezpečnostní dohled vykonává externí organizace provozující bezpečnostní dohledové centrum a není tak s danou společností organizačně a právně propojena. Odpověď na tuto otázku lze nalézt pomocí business impact analýzy, ale to je téma na samostatný článek.

Znalost specifik daného prostředí je proto kritická. Udržení dostupnosti některých zařízení může mít vyšší prioritu než zabránění bezpečnostnímu incidentu. Vhodnost využití automatické reakce na vzniklý incident je nejproblematičtější částí nasazení NDR technologie jako celku. Každá organizace si musí položit otázku, kdo nese odpovědnost za odstavení daného systému a jaký dopad má jeho nefunkčnost na její podnikatelské aktivity. Zejména to platí v případě, kdy bezpečnostní dohled vykonává externí organizace provozující bezpečnostní dohledové centrum a není tak s danou společností organizačně a právně propojena. Odpověď na tuto otázku lze nalézt pomocí business impact analýzy, ale to je téma na samostatný článek.

Pokud bychom to tedy měli shrnout. Monitoring a analýza síťového provozu je dalším dílem do skládačky monitoringu kybernetické bezpečnosti. Posunuli jsme se tak od schopnosti detekovat pohyb útočníka na koncových stanicích k prvkům zajišťujícím síťovou komunikaci. Schopnost přenášet informace je dnes klíčová pro většinu organizací. Delší výpadek dostupnosti může znamenat značné škody. NBA produkty pomáhají těmto výpadkům předcházet a jsou velmi důležitou součástí při zajištění bezpečnostního dohledu.

Lukáš Novák, Lead Security Analyst, AXENTA a.s.

Mgr. Jan Kozák, Projektový manažer, AXENTA a.s.

Bibliografie

1. Violino, Bob. How to Use Network Behavior Analysis Tools. CSO. [Online] 10. listopad 2008. [Citace: 25. leden 2022.] https://www.csoonline.com/article/2123391/how-to-use-network-behavior-analysis-tools.html.