V aktuálním článku, který je zároveň i posledním z této série budeme pokračovat ve zvyšování kyber-bezpečnostní hladiny organizace s využitím technologií z kategorie PIM/PAM. Tyto nástroje již patří mezi ty pokročilé a v případě technologií PIM i složitěji implementovatelné. Hodnota bezpečnosti, kterou tyto technologie s sebou přináší, je však přímo úměrná těžkostem, se kterými se můžeme v případě nasazení nebo provozování potkat a výrazným způsobem přispívají k dosažené hladině bezpečnosti v rámci organizace. V dalších částech článku bude vysvětleno, co znamená nasazení PIM/PAM, co si pod těmito zkratkami máme představit a čím je třeba projít při nasazení těchto nástrojů a jaké problémy tyto technologie pomáhají řešit.

Co je PIM/PAM?

Již překladem výše uvedených zkratek, lze získat hrubou představu o tom, co tyto technologie vlastně umožňují monitorovat, auditovat a v neposlední řadě i řídit. PIM – priviledge identity management v překladu tedy správa privilegovaných identit a PAM – priviledge access management, správa privilegovaných přístupů. Přináší nám tedy možnost správy privilegovaných účtů a jejich kontrolu v rámci dané organizace. Rovněž je dobré vědět, že se jedná o dvě samostatné technologie, které však často bývají implementované v rámci jednoho produktu právě z důvodu, že spolu vzájemně souvisí. Kdy je tedy dobré se těmito technologiemi na straně společnosti začít zabývat? Spouštěcím mechanismem bude často okamžik, kdy je potřeba začít monitorovat nebo vyhodnocovat činnost pracovníků, ať již interních nebo externích IT oddělení.

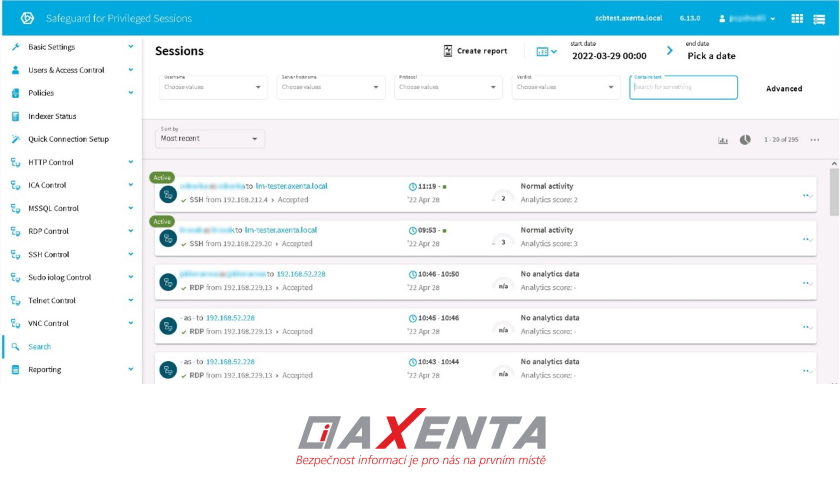

Nástroje z podmnožiny PAM nám umožnují monitorovat všechny činnosti, které jsou na serverech, síťových prvcích prováděné. Díky těmto technologiím potom vzniká také auditní stopa, která je využitelná právě pro případy forenzního vyšetřování, případně hodnocení provedených činností.

Oproti tomu PIM je naopak technologie, která má na starosti řízení identit, existujících v rámci firemní infrastruktury, má na starosti úkoly jako je například automatická rotace (výměny) hesel u těchto privilegovaných účtů, což významnou mírou snižuje riziko, že bude například zneužito heslo u privilegovaného účtu pracovníkem / dodavatelem IT, se kterým došlo k nějakému konfliktu.

Kombinací těchto technologií je tedy možné získat poměrně velmi silný nástroj, pomocí kterého lze spravovat privilegované účty a lze řídit kdo, odkud a kam má přístup. Stejně tak k těmto přístupům definovat různé bezpečností požadavky pro jejich uskutečnění. Například, dodavatel IT se je schopen na server přihlásit pouze v určitém časovém okně a jen v případě, že existuje servisní požadavek v tiketovacím systému. Důležité také je, že o těchto činnostech vznikne auditní záznam, kde lze dohledat, co daný pracovník v rámci připojení na cílové destinaci prováděl, jaké informace měl dostupné na obrazovce, případně je možné připojení ukončit, pokud auditor získá podezření o nekalých činnostech pracovníka IT.

Jak funguje PIM/PAM?

Jak bylo napsáno výše PIM/PAM nástroje provádí záznam aktivit, řídí a spravují identitu privilegovaných účtů. V případě PAM nástrojů je záznam možné realizovat dvěma hlavními způsoby. V prvním případě prostřednictvím klienta, který je instalován na zařízení, kde je záznam prováděn a spravován prostřednictvím centrální správy. Výhoda tohoto přístupu k monitoringu je v možnosti provádět záznam jakékoliv činnosti na dané stanici jak pod účty, které přistupují lokálně, tak i v případě, že se uživatel připojuje vzdáleně. Také je možné na spravovaném zařízení provádět přímě blokování některých činností.

Jak bylo napsáno výše PIM/PAM nástroje provádí záznam aktivit, řídí a spravují identitu privilegovaných účtů. V případě PAM nástrojů je záznam možné realizovat dvěma hlavními způsoby. V prvním případě prostřednictvím klienta, který je instalován na zařízení, kde je záznam prováděn a spravován prostřednictvím centrální správy. Výhoda tohoto přístupu k monitoringu je v možnosti provádět záznam jakékoliv činnosti na dané stanici jak pod účty, které přistupují lokálně, tak i v případě, že se uživatel připojuje vzdáleně. Také je možné na spravovaném zařízení provádět přímě blokování některých činností.

Tento přístup má nevýhodu v nutnosti provádět údržbu lokálních klientů jako jsou aktualizace a řešení případných situací s jejich nefunkčností. Také je nutné při výběru výrobce hledat řešení, které podporuje všechny operační systémy, které jsou v organizaci zastoupené.

Druhým způsobem je využití řešení, které funguje jako proxy server. To v praxi znamená, že v rámci organizace je v její infrastruktuře umístěn server, přes který se uživatelé přihlašují na cílový monitorovaný systém. Výhodou tohoto způsobu monitoringu je tzv. bezagentový provoz = bez lokálně instalovaného klienta, tedy nulová potřeba distribuce aktualizací a řešení případné nefunkčnosti. Nevýhodu je omezení monitorovaných aktivit. Typicky např. nemožnost obrazového záznamu přístupu k systému prostřednictvím https. Daný typ PAM proto doporučujeme vybírat s ohledem na aktuální podobu infrastruktury.

Na rozdíl od PAM jsou PIM řešení založena na kombinaci agentového i bezagentového přístupu, a to z důvodu nutnosti navázat se na aplikace a systémy, které jsou pod kontrolou. Následně PIM provádí řízení přístupů a přihlašování v daném zařízení nebo aplikaci, kterou má pod kontrolou.

Z toho, co již bylo napsáno je jasné, že při zavádění PIM/PAM je nutné změnit i řadu procesů v organizaci. Nástroje totiž převezmou roli řízení přístupu uživatelů a nutné řešit i jejich případnou nefunkčnost. Z toho důvodu by měly být vždy implementovány v režimu vysoké dostupnosti. Jak tedy PIM/PAM zapadaná do konceptu bezpečnostního monitoringu? Dá se říci, že perfektně, protože – položme si otázku: kdo kontroluje kontrolory? = privilegované účty. No a PIM/PAM na toto otázku poskytuje odpověď. V případně potřeby je možné dohledat jaké aktivity byly se strany dodavatele na serveru prováděny. Případně naopak lze doložit, že daný úkon byl proveden dle přesně dohodnutého postupu a nedošlo k pochybení. V případě PIM zase můžeme spravovat přístupy privilegovaných účtů a řídit jejich hesla a činnost nad rámec běžné funkcionality daného systému. PIM/PAM je důležitý i v rámci služeb bezpečnostního dohledového centra (SOC). Kvalitní SOC by měl svoji činnost monitorovat a stejně tak zákazník by měl mít možnost v případě pochybnosti od pracovníků SOC vyžadovat záznam jejich aktivity. Pokud to shrneme do jedné věty. O PIM/PAM nástrojích by měla přemýšlet každá společnost provozující informační systémy spravované externími společnosti, nebo společnost, která má více pracovníků, kteří využívají privilegované účty.

Z toho, co již bylo napsáno je jasné, že při zavádění PIM/PAM je nutné změnit i řadu procesů v organizaci. Nástroje totiž převezmou roli řízení přístupu uživatelů a nutné řešit i jejich případnou nefunkčnost. Z toho důvodu by měly být vždy implementovány v režimu vysoké dostupnosti. Jak tedy PIM/PAM zapadaná do konceptu bezpečnostního monitoringu? Dá se říci, že perfektně, protože – položme si otázku: kdo kontroluje kontrolory? = privilegované účty. No a PIM/PAM na toto otázku poskytuje odpověď. V případně potřeby je možné dohledat jaké aktivity byly se strany dodavatele na serveru prováděny. Případně naopak lze doložit, že daný úkon byl proveden dle přesně dohodnutého postupu a nedošlo k pochybení. V případě PIM zase můžeme spravovat přístupy privilegovaných účtů a řídit jejich hesla a činnost nad rámec běžné funkcionality daného systému. PIM/PAM je důležitý i v rámci služeb bezpečnostního dohledového centra (SOC). Kvalitní SOC by měl svoji činnost monitorovat a stejně tak zákazník by měl mít možnost v případě pochybnosti od pracovníků SOC vyžadovat záznam jejich aktivity. Pokud to shrneme do jedné věty. O PIM/PAM nástrojích by měla přemýšlet každá společnost provozující informační systémy spravované externími společnosti, nebo společnost, která má více pracovníků, kteří využívají privilegované účty.

Ing. Petr Vychodil, Vedoucí provozu AXENTA CyberSOC

Mgr. Jan Kozák, Projektový manažer ve společnosti AXENTA a.s.