Experti v oblasti kybernetické bezpečnosti našli linuxovou variantu relativně nového ransomwaru nazvaného Helldown, což naznačuje, že útočníci rozšiřují své zaměření. „Helldown nasazuje ransomware pro Windows odvozený z kódu LockBit 3.0,“ uvedla společnost Sekoia ve zprávě „Vzhledem k nedávnému vývoji ransomwaru zaměřeného na ESX se zdá, že skupina by mohla rozvíjet své současné operace a zaměřit se na virtualizované infrastruktury prostřednictvím VMware.“

Helldown byl poprvé veřejně zdokumentován společností Halcyon v polovině srpna 2024, která ho popsala jako „agresivní skupinu ransomwaru“, která proniká do cílových sítí využíváním bezpečnostních zranitelností. Mezi významné sektory, na které se tato skupina zaměřuje, patří IT služby, telekomunikace, výroba a zdravotnictví.

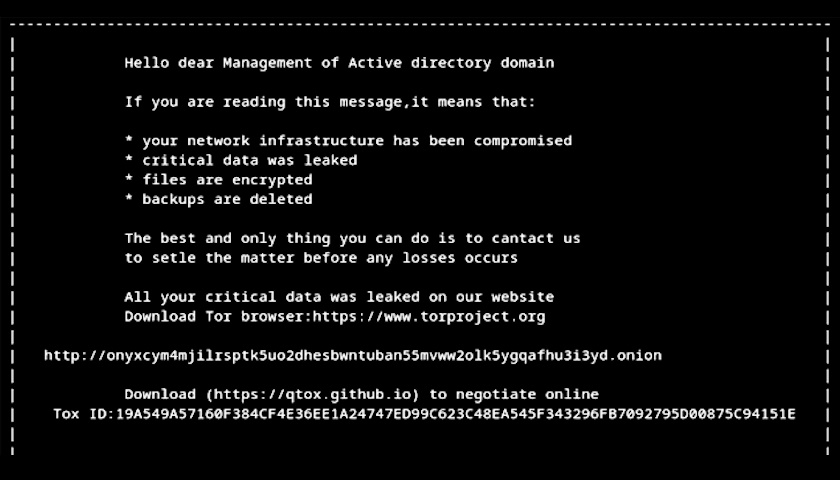

Stejně jako jiné skupiny ransomwaru je Helldown známý tím, že využívá weby pro únik dat k nátlaku na oběti, aby zaplatily výkupné, a to hrozbou zveřejnění ukradených dat, což je taktika známá jako dvojitá extorze. Odhaduje se, že zaútočil na nejméně 31 společností během tří měsíců.

Truesec ve své analýze zveřejněné začátkem listopadu podrobně popsal útoky Helldown, které byly pozorovány při využívání firewallů Zyxel přístupných z internetu k získání počátečního přístupu, následované prováděním perzistence, získáváním přihlašovacích údajů, mapováním sítě, vyhýbáním se obraně a laterálním pohybem, aby nakonec nasadil ransomware.

Nová analýza společnosti Sekoia ukazuje, že útočníci zneužívají známé i neznámé bezpečnostní chyby v zařízeních Zyxel k narušení sítí, přičemž využívají opěrný bod ke krádeži přihlašovacích údajů a vytváření SSL VPN tunelů s dočasnými uživateli.

Jakmile je spuštěna Windows verze Helldown, provádí řadu kroků před exfiltrací a šifrováním souborů, včetně mazání systémových stínových kopií a ukončování různých procesů souvisejících s databázemi a Microsoft Office. V závěrečném kroku je binární soubor ransomwaru smazán, aby zakryl stopy, je zanechána výkupná poznámka a stroj je vypnut.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS