Podniky působící v regionu Latinské Ameriky (LATAM) jsou od května 2023 cílem nového bankovního trojana založeného na Windows s názvem TOITOIN.

“Tato sofistikovaná kampaň využívá trojského koně, který sleduje vícestupňový infekční řetězec a využívá speciálně vytvořené moduly v každé fázi,” uvedli výzkumníci společnosti Zscaler Niraj Shivtarkar a Preet Kamal ve zprávě.

“Tyto moduly jsou navrženy tak, aby prováděly škodlivé aktivity, jako je vkládání škodlivého kódu do vzdálených procesů, obcházení Řízení uživatelských účtů prostřednictvím COM Elevation Moniker a vyhýbání se detekci ze strany Sandboxes pomocí chytrých technik, jako je restartování systému a kontroly nadřazených procesů.”

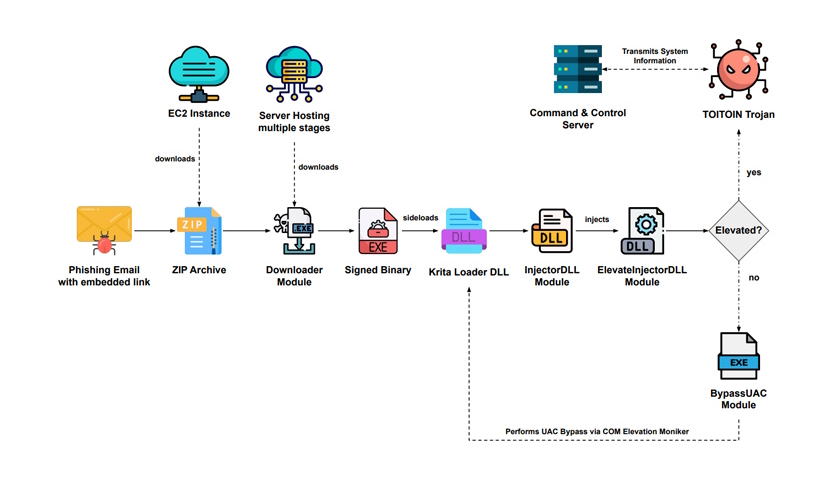

Šestifázový pokus má všechny znaky dobře propracované sekvence útoků, počínaje phishingovým e-mailem obsahujícím vložený odkaz, který odkazuje na archiv ZIP hostovaný na instanci Amazon EC2, aby se vyhnul detekcím na základě domény.

E-mailové zprávy využívají návnadu s motivem faktury, aby oklamali nevědomé příjemce, aby je otevřeli, a tím aktivovali infekci. V archivu ZIP je spustitelný soubor pro stahování, který je navržen tak, aby nastavil persistenci pomocí souboru LNK ve složce Startup Windows a komunikoval se vzdáleným serverem, aby načetl šest datových částí v další fázi ve formě souborů MP3.

Downloader je také zodpovědný za generování dávkového skriptu, který restartuje systém po 10sekundovém časovém limitu. To se děje tak, aby se „vyhnulo detekci karantény, protože ke škodlivým akcím dochází až po restartu,“ uvedli vědci.

Mezi načtenými datovými částmi je “icepdfeditor.exe”, platný binární soubor podepsaný společností ZOHO Corporation Private Limited, který po spuštění nahraje nepoctivou DLL (“ffmpeg.dll”) s kódovým označením Krita Loader.

Zavaděč je navržen tak, aby dekódoval soubor JPG stažený spolu s ostatními daty a spustil další spustitelný soubor známý jako modul InjectorDLL, který obrátí druhý soubor JPG za vzniku toho, co se nazývá modul ElevateInjectorDLL.

Komponenta InjectorDLL se následně přesune k vložení ElevateInjectorDLL do procesu „explorer.exe“, poté se v případě potřeby provede bypass Řízení uživatelských účtů (UAC), aby se zvýšila oprávnění procesu a trojský kůň TOITOIN je dešifrován a vložen do „svchost.exe” procesu.

“Tato technika umožňuje malwaru manipulovat se systémovými soubory a provádět příkazy se zvýšenými oprávněními, což usnadňuje další škodlivé aktivity,” vysvětlili vědci.

TOITOIN přichází s funkcemi pro shromažďování systémových informací a také shromažďování dat z nainstalovaných webových prohlížečů, jako je Google Chrome, Microsoft Edge a Internet Explorer, Mozilla Firefox a Opera. Dále kontroluje přítomnost Topaz Online Fraud Detection (OFD), modulu proti podvodům integrovaného do bankovních platforem v regionu LATAM.

Povaha odpovědí ze serveru příkazů a řízení (C2) není v současné době známa, protože server již není dostupný.

„Prostřednictvím podvodných phishingových e-mailů, složitých mechanismů přesměrování a diverzifikace domén, aktéři hrozeb úspěšně dodávají svůj škodlivý náklad,“ uvedli výzkumníci. “Vícestupňový infekční řetězec pozorovaný v této kampani zahrnuje použití modulů vyvinutých na zakázku, které využívají různé únikové techniky a metody šifrování.”

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS