Linuxové routery v Japonsku jsou cílem nového trojského koně pro vzdálený přístup Golang (RAT) s názvem GobRAT.

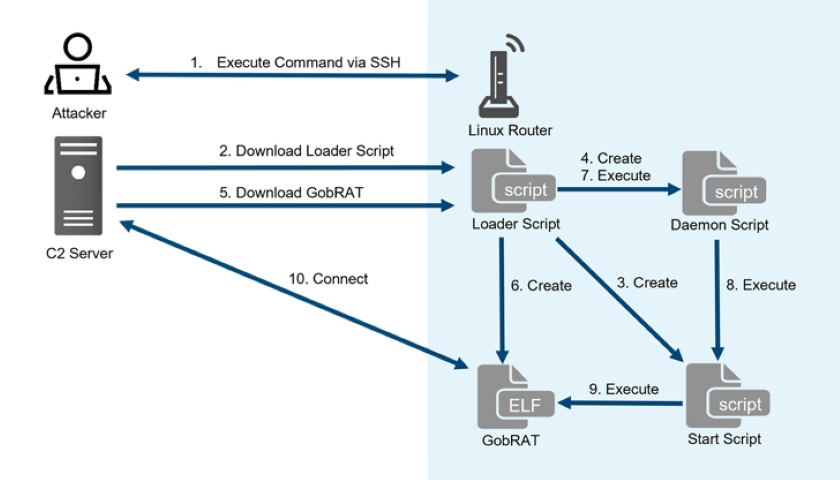

“Zpočátku se útočník zaměří na router, jehož WEBUI je otevřené pro veřejnost, spouští skripty možná pomocí zranitelností a nakonec infikuje GobRAT,” uvedlo koordinační centrum JPCERT (JPCERT/CC) ve zprávě.

Kompromis routeru vystaveného internetu je následován nasazením zaváděcího skriptu, který funguje jako kanál pro doručení GobRAT, který se po spuštění maskuje jako Apache daemon proces (apached), aby se vyhnul detekci.

Zavaděč je také vybaven k deaktivaci firewallů, navázání stálosti pomocí plánovače úloh cron a registraci veřejného klíče SSH v souboru .ssh/authorized_keys pro vzdálený přístup.

GobRAT zase komunikuje se vzdáleným serverem prostřednictvím protokolu Transport Layer Security (TLS) a přijímá až 22 různých zašifrovaných příkazů k provedení.

Některé z hlavních příkazů jsou následující:

Získejte informace o stroji

Proveďte reverzní shell

Čtení/zápis souborů

Nakonfigurujte nový command-and-control (C2) a protokol

Spusťte proxy SOCKS5

Spusťte soubor v /zone/frpc a

Pokus o přihlášení ke službám sshd, Telnet, Redis, MySQL, PostgreSQL běžícím na jiném počítači

Zjištění přicházejí téměř tři měsíce poté, co Lumen Black Lotus Labs odhalily, že podnikové routery se staly obětí špehování v Latinské Americe, Evropě a Severní Americe pomocí malwaru zvaného HiatusRAT.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS