Upozorňujeme na zvyšující se počet phishingových kampaní, zneužívajících typicky e-mailové přílohy aplikace Microsoft OneNote, která po spuštění stáhne škodlivý soubor ze vzdáleného serveru. Poté, co v červenci 2022 Microsoft zablokoval v základním nastavení spuštění tzv. maker a učinil tím metodu spuštění kódu přes makra neefektivní, přišli nyní útočníci s novým typem útoku.

K úspěšnému zneužití potřebuje útočník interakci oběti: po otevření e-mailu a přílohy OneNote je zobrazen rozostřený dokument s velkým nápisem „Double Click To View File“, který vizuálně překrývá škodlivé soubory. Dvojklikem příjemce zobrazí varování, které bývá v praxi ignorováno. Po jeho potvrzení jsou soubory spuštěny.

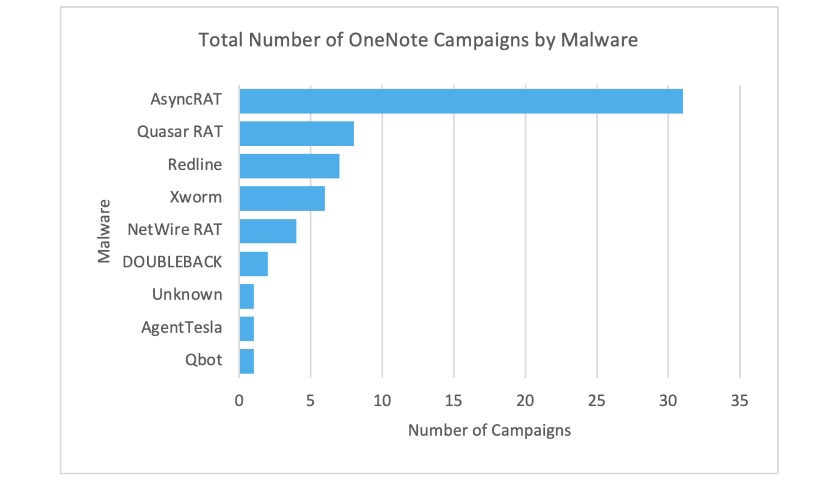

Útočníci tímto způsobem zneužívají funkcionality OneNote, která po spuštění souboru (typicky VBS, HTA, JS apod.) dovolí aktivovat skript, který stáhne malware zajišťující vzdálený přístup útočníka. Společnost Proofpoint zabývající se kybernetickou bezpečností eviduje za leden letošního roku více než 50 různých útočných kampaní. Tyto kampaně zahrnují tisíce e-mailů bez specifičtějších cílů v Evropě a Severní Americe, které zpravidla zneužívají běžná témata jako jsou daně, vyzvednutí zásilky, faktury apod. K nejčastěji staženým malware patří AsyncRAT, Quasar RAT, Redline a Xworm.

Je pravděpodobné, že trend zneužití OneNote příloh si bude osvojovat stále více útočníků. Jelikož je k úspěšnému útoku zapotřebí zapojení příjemce e-mailu, nejúčinnějším způsobem boje je, stejně jako u jiných podobných kampaní, informovat a poučit uživatele o probíhající kampani a vyzvat je k hlášení podezřelých příloh správci systému. Také v tomto případě platí, že uživatelé by měli být opatrní a maximálně obezřetní na to, jaké přílohy stahují či otevírají ve svých zařízeních.

TZ

Obrázek: proofpoint.com

Zdroj: IT SECURITY NETWORK NEWS