Objevily se podrobnosti o osm let staré bezpečnostní zranitelnosti v linuxovém jádře, o které vědci říkají, že je „ohavná jako Dirty Pipe“.

Bezpečnostní slabina, nazvaná DirtyCred skupinou akademiků z Northwestern University, využívá dříve neznámou chybu (CVE-2022-2588) k eskalaci oprávnění na maximální úroveň.

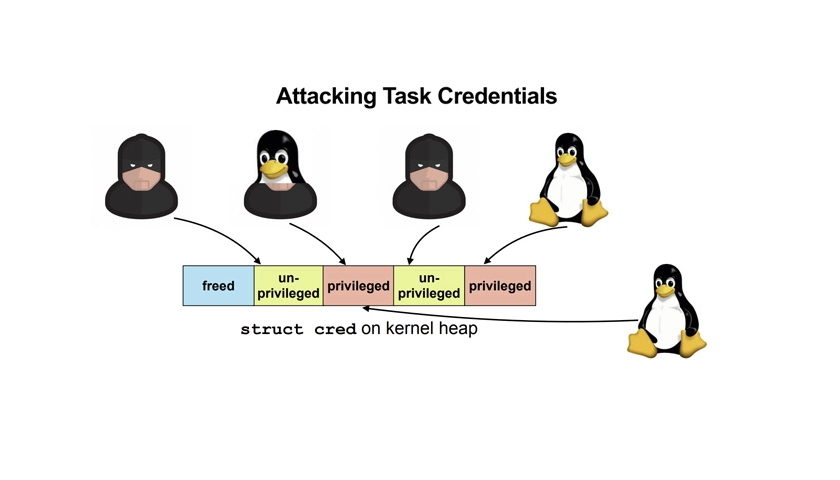

“DirtyCred je koncept využívání jádra, který vyměňuje neprivilegovaná pověření jádra za privilegovaná, aby eskaloval oprávnění,” poznamenali výzkumníci Zhenpeng Lin, Yuhang Wu a Xinyu Xing. “Namísto přepsání kritických datových polí jádra zneužívá DirtyCred mechanismus opětovného použití paměti k získání privilegií.”

To znamená tři kroky:

Uvolněte nepoužívané neprivilegované pověření s touto chybou zabezpečení

Přidělte privilegovaná pověření v uvolněném paměťovém slotu spuštěním procesu privilegovaného uživatelského prostoru, jako je su, mount nebo sshd

Pracujte jako privilegovaný uživatel

Nová metoda využívání podle výzkumníků posouvá Dirty Pipe na další úroveň, takže je obecnější a také účinnější způsobem, který by mohl fungovat na jakékoli verzi postiženého jádra.

Přečtěte si více: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS