Aktéři hrozeb mohou využít službu Amazon Web Services Security Token Service (AWS STS) jako způsob, jak infiltrovat cloudové účty a provádět následné útoky.

Tato služba umožňuje aktérům hrozeb vydávat se za uživatelské identity a role v cloudových prostředích, uvedli výzkumníci z Red Canary Thomas Gardner a Cody Betsworth v analýze.

AWS STS je webová služba, která uživatelům umožňuje vyžadovat dočasné pověření s omezeným oprávněním, aby uživatelé měli přístup ke zdrojům AWS, aniž by museli vytvářet identitu AWS. Tyto tokeny STS mohou být platné kdekoli od 15 minut do 36 hodin.

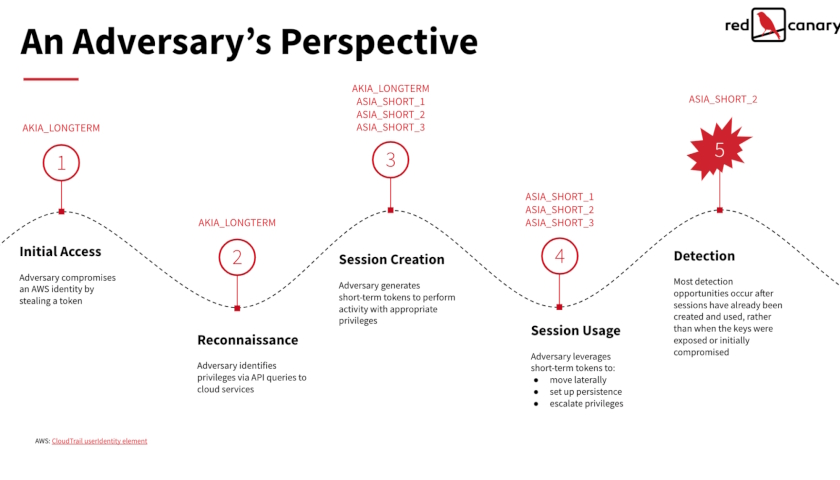

Aktéři hrozeb mohou ukrást dlouhodobé tokeny IAM prostřednictvím různých metod, jako jsou infekce malwaru, veřejně vystavené přihlašovací údaje a phishingové e-maily, a následně je použít k určení rolí a oprávnění spojených s těmito tokeny prostřednictvím volání API.

„V závislosti na úrovni oprávnění tokenu jej mohou protivníci také použít k vytvoření dalších uživatelů IAM s dlouhodobými tokeny AKIA, aby byla zajištěna trvalost v případě, že bude objeven jejich počáteční token AKIA a všechny krátkodobé tokeny ASIA,“ řekl výzkumník.

V další fázi je token STS ověřený MFA použit k vytvoření několika nových krátkodobých tokenů, po kterých následuje provádění akcí jako je exfiltrace dat.

Ke zmírnění takového zneužití tokenu AWS se doporučuje protokolovat data událostí CloudTrail, detekovat události řetězení rolí a zneužití MFA a střídat dlouhodobé přístupové klíče uživatelů IAM.

„AWS STS je kritická bezpečnostní kontrola pro omezení používání statických přihlašovacích údajů a doby trvání přístupu pro uživatele v rámci jejich cloudové infrastruktury,“ uvedli výzkumníci.

„Nicméně v určitých konfiguracích IAM, které jsou běžné v mnoha organizacích, mohou protivníci také vytvářet a zneužívat tyto tokeny STS k přístupu ke cloudovým zdrojům a provádění škodlivých akcí.”

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS