Stačí, když uživatel klikne na přílohu e-mailu a bum – kód se spustí tiše, aniž by to oběť věděla. Ovlivňuje Big Sur a předchozí verze macOS.

Zero-Day zranitelnost v systému Apple macOS Finder by podle výzkumníků mohla vzdáleným útočníkům umožnit přimět uživatele ke spouštění libovolných příkazů – a tichá oprava to nevyřešila.

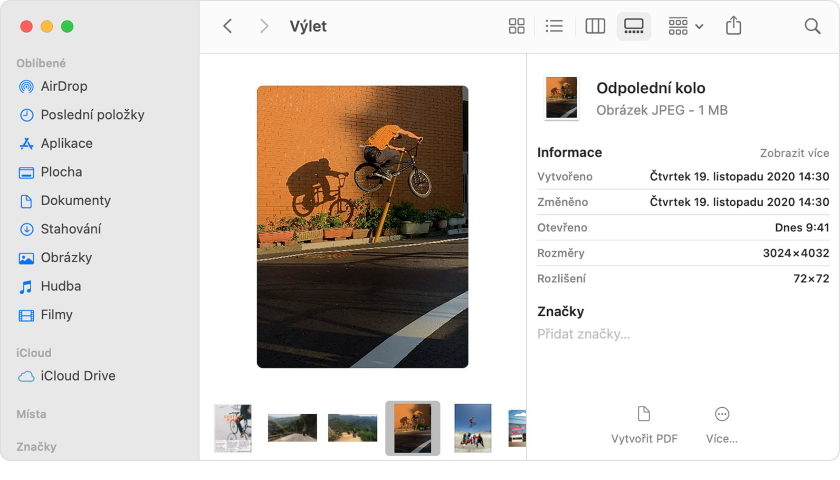

Pro ty, kteří nejsou v táboře Apple, je macOS Finder výchozím správcem souborů a rozhraním GUI používaným ve všech operačních systémech Macintosh. Je to první věc, kterou uživatelé vidí při spuštění, a řídí spouštění dalších aplikací a celkovou správu uživatelů souborů, disků a síťových svazků. Jinými slovy, je to vrchní aplikace pro všechno ostatní na počítačích Mac.

Podle SSD Secure Disclosure existuje chyba zabezpečení ve způsobu, jakým aplikace macOS Finder zpracovává soubory .Inetloc. Soubory Inetloc jsou specifické pro Apple a fungují jako zkratky k internetovým umístěním, jako je RSS kanál nebo umístění telnetu; nebo je lze použít k místnímu otevírání dokumentů na počítači Mac v prohlížeči ve formátu „file: //“ (namísto http: //). Je to posledně jmenovaná funkce, která je problémem, uvedli vědci.

Ve scénáři zneužití chyby mohou být soubory .Inetloc speciálně vytvořeny tak, aby obsahovaly vložené příkazy. Vytvořené soubory pak mohou být připojeny (nebo propojeny) se škodlivými e-maily, přidali vědci – a pokud jsou uživatelé navedeni tak, aby na ně klikli, tyto příkazy vložené uvnitř se automaticky provádějí v utajeném režimu, bez upozornění nebo výzvy obětem.

Zdroj: threatpost.com

@RadekVyskovsky

Zdroj: IT SECURITY NETWORK NEWS