Rekordní počet zranitelností pluginů WordPress je krutě zneužitelný i při nízkém skóre CVSS, takže bezpečnostní týmy jsou slepé k jejich riziku.

Výzkumníci z RiskBased Security oznámili, že zjistili, že počet zranitelností pluginů WordPress vzrostl v roce 2021 trojciferně.

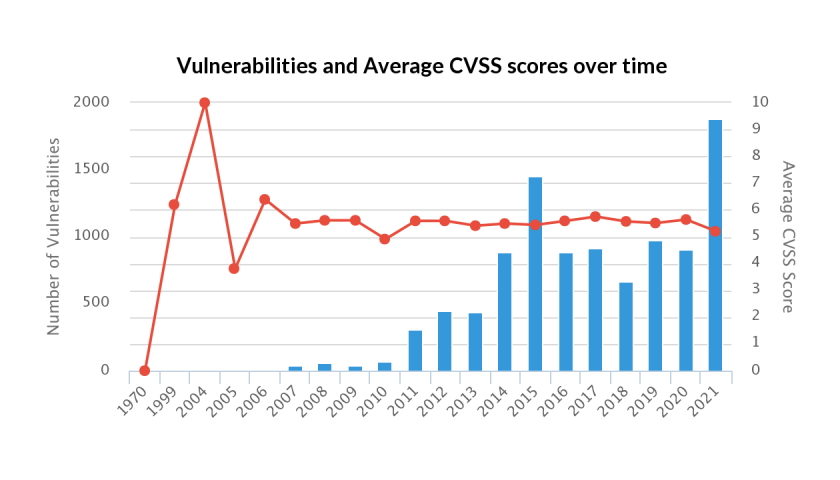

„Na konci roku 2021 bylo hlášeno 10 359 zranitelností, které ovlivnily pluginy WordPress třetích stran,“ vysvětlil tým RiskBased Security. “Z toho 2 240 zranitelností bylo odhaleno v loňském roce, což je 142% nárůst ve srovnání s rokem 2020.”

Ještě horší je, že z těchto dalších zranitelností pluginů WordPress více než tři čtvrtiny (77 procent) byly veřejně zneužity.

Zpráva zjistila, že 7 592 zranitelností WordPressu je vzdáleně zneužitelných; 7 993 má veřejné využití; a 4 797 zranitelností WordPressu má veřejný exploit, ale žádné CVE ID.

Jinými slovy, organizace, které se spoléhají na CVE, nebudou mít žádný přehled o 60 procentech veřejně známých zneužití pluginu WordPress, uvedl tým.

Zaměřte se na využitelnost nad skóre CVSS

Podle týmu RiskBased je správnou reakcí na vzrůstající útoky na WordPress zásadní posun od upřednostňování zdrojů podle toho, jak kritické je riziko pro organizaci, k zaměření se na nejsnáze zneužitelné chyby.

„V průměru je skóre CVSSv2 pro všechny zranitelnosti pluginů ve WordPress 5,5, což je podle mnoha současných rámců považováno přinejlepším za ‚střední‘ riziko,“ uvedl tým RiskBased Security. “Pokud však porovnáte tento datový bod s titulky zpráv, můžete pozorovat mírný rozpor mezi konvenčními postupy správy zranitelnosti (VM) a dopadem.”

Organizace nemohou dovolit, aby tyto snadné příležitosti pro aktéry hrozeb uvízly v hromadě nevyřízených oprav, dodala zpráva.

Tým poukázal na aktualizaci závazné provozní směrnice z 10. ledna od Agentury pro kybernetickou bezpečnost a bezpečnost infrastruktury (CISA), která popisuje slabá místa a aktivní hrozby vůči federálním sítím. Aktualizace rovněž upřednostnila snadno zneužitelné zranitelnosti před těmi s vyšším skóre CVSS.

“Nedávné události, jako je CISA BOD 22-01, to také podporují, protože ukazují, že zákeřní aktéři neupřednostňují zranitelnosti s vysokým skóre závažnosti CVSS, ale místo toho volí ty, které mohou snadno zneužít,” dodali výzkumníci.

Zpráva obhajuje přístup založený na rizicích, který vyžaduje, aby bezpečnostní týmy podrobně a do hloubky porozuměly aktivům a cenným datům organizace, aby mohly přijímat rozhodnutí přizpůsobená hrozbě pro organizaci, spíše než rigidní skóre přidělované bez kontextu.

„Bezpečnostní týmy budou muset mít znalosti o svých aktivech, komplexní zpravodajství o zranitelnosti pro všechny známé problémy a podrobná metadata, která jim umožní zkoumat faktory, jako je zneužitelnost, a následně uvést do kontextu riziko, které to představuje pro jejich prostředí.“

Zdroj: threatpost.com

Zdroj: IT SECURITY NETWORK NEWS