Vládní organizace ve Střední Asii jsou cílem sofistikované špionážní kampaně, která využívá dříve nezdokumentovaný kmen malwaru nazývaného DownEx.

Bitdefender ve zprávě sdílené s The Hacker News uvedl, že zůstává aktivní, přičemž důkazy pravděpodobně ukazují na zapojení aktérů sídlících v Rusku.

Rumunská firma zabývající se kybernetickou bezpečností uvedla, že poprvé detekovala malware při vysoce cíleném útoku na zahraniční vládní instituce v Kazachstánu koncem roku 2022. Následně byl další útok pozorován v Afghánistánu.

Použití návnadového dokumentu s diplomatickou tematikou a zaměření kampaně na exfiltraci dat naznačuje zapojení státem sponzorované skupiny, i když přesná identita hackerské skupiny zůstává v této fázi neurčitá.

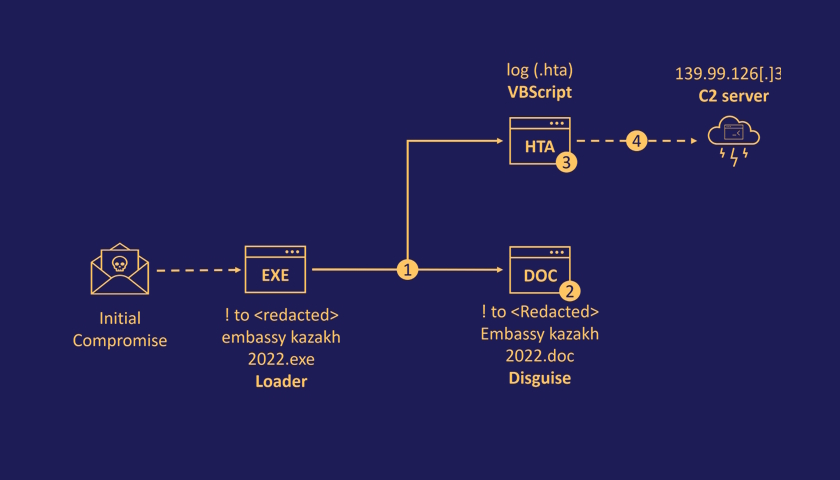

Předpokládá se, že počátečním vektorem narušení kampaně je e-mail typu spear-phishing nesoucí nastraženou zátěž, což je spustitelný zavaděč, který se maskuje jako soubor Microsoft Word.

Otevření přílohy vede k extrakci dvou souborů, včetně návnady, která se zobrazí oběti, zatímco na pozadí běží škodlivá HTML aplikace (.HTA) s vloženým kódem VBScript.

Soubor HTA je navržen tak, aby navázal kontakt se vzdáleným příkazovým serverem (C2) za účelem načtení dat v další fázi. I když přesná povaha malwaru není neznámá, říká se, že jde o zadní vrátka k zajištění perzistence.

Útoky jsou také pozoruhodné tím, že používají různé vlastní nástroje pro provádění činností. To zahrnuje:

Dva binární soubory založené na C/C++ (wnet.exe a utility.exe) pro výčet všech prostředků v síti,

Skript Python (help.py) pro vytvoření nekonečné komunikační smyčky se serverem C2 a přijímání pokynů ke krádeži souborů s určitými příponami, odstranění souborů vytvořených jiným malwarem a pořízení snímků obrazovky,

Malware založený na C++ (diagsvc.exe aka DownEx), který je určen především k exfiltraci souborů na server C2

Byly objeveny také dvě další varianty DownEx, z nichž první spouští přechodný VBScript pro sběr a přenos souborů ve formě ZIP archivu.

Druhá verze, která se stahuje pomocí skriptu VBE (slmgr.vbe) ze vzdáleného serveru, se vyhýbá C++ pro VBScript, ale zachovává si stejné funkce jako předchozí.

“Toto je útok bez souborů – DownEx skript je spuštěn v paměti a nikdy se nedotkne disku,” uvedl Bitdefender. “Tento útok podtrhuje sofistikovanost moderního kybernetického útoku. Kyberzločinci nacházejí nové metody, jak učinit své útoky spolehlivějšími.”

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS